Deus Ex: Mankind Divided - ecco come diventare maestri nell'Hacking

La pratica delle violazioni informatiche spiegata in ogni suo aspetto e strumento.

L'Hacking è un aspetto fondamentale di Deus Ex: Mankind Divided, e delle sue meccaniche dei gioco.

Iniziando a giocare alla nuova avventura di Adam Jensen, vi sarete imbattuti fin dalle prime aree di gioco in terminali di controllo con un tastierino numerico, di cui probabilmente non conoscevate il codice, ma vi veniva offerta la possibilità di hackerarlo tramite la voce "Viola".

Bene, più andrete avanti e più ne incontrerete. Racchiudono aree riservate, appartamenti di spie, magazzini pieni di preziosi collezionabili, armi e strumenti indispensabili alla vostra avventura. Capirete bene che sarà fondamentale imparare fin da subito come hackerare questi terminali, qualora non siate in possesso della relativa password o codice di accesso.

Il sistema è simile a quello di Human Revolution, ma potrebbe sembrare un tantino complicato a chi non ha giocato al capitolo precedente. Vi aiuteremo noi a cimentarvi in questa delicata ma affascinante pratica.

Ogni qual volta tenterete di violare un pannello di controllo, si aprirà il quadro della VIOLAZIONE, rappresentata come una sorta di mini-game. Partirete dal nodo di colore blu, ed il traguardo da raggiungere sarà il nodo verde che, se raggiunto in tempo, sbloccherà la relativa serratura.

Altre pagine della guida a Deus Ex: Mankind Divided:

- Deus Ex: Mankind Divided: la guida e i migliori trucchi

- Deus Ex: Mankind Divided - Password e Codici

- Deus Ex: Mankind Divided - Trofei e Obiettivi

- Deus Ex: Mankind Divided - dove trovare tutti gli Ebook

- Deus Ex: Mankind Divided - missioni secondarie

- Deus Ex: Mankind Divided - dove trovare tutti i Kit Praxis

Ma per raggiungere tale nodo ci saranno dei percorsi da fare, non privi di ostacoli, o sistemi di allerta che innescheranno un countdown. Nella maggior parte dei casi, dovrete compiere tra le 2 e le 4 tappe per raggiungere il traguardo, e quasi sempre, durante uno di questi passaggi, l'antivirus si accorgerà dell'intrusione e si innescherà un conto alla rovescia. Se non arriverete al nodo verde prima dello scadere del tempo, il dispositivo vi kickerà, ed il terminale non sarà più disponibile.

I nodi richiedono del tempo per essere conquistati, e questo sarà proporzionale al loro livello e alla vostra capacità di hacking. Inoltre, nodi di livello alto avranno una più alta probabilità di rilevamento. Una volta che l'intrusione verrà rivelata, partirà un countdown, e dovrete completare la violazione entro il tempo limite.

Dopo aver conquistato un nodo, è possibile fortificarlo (premendo Triangolo) per diminuire la probabilità di tracciamento. Badate bene però che anche l'operazione di fortificazione può innescare l'allarme.

Ecco una lista dei tipi di nodi presenti in un sistema da violare:

- NODO BLU: È il nostro punto di partenza.

- NODO VERDE: Rappresenta il traguardo, il punto di arrivo per portare a termine la violazione.

- DIRECTORY: Sono i semplici nodi di collegamento. Possono essere catturati e fortificati.

- ARCHIVIO DATI: Se conquistato, vi permetterà di ottenere premi in forma di crediti e XP.

- NODO ROSSO: È il centro di diagnostica, cuore della sicurezza della rete. Catturandolo annullerete il sistema di sicurezza.

API: Hanno una certa utilità, ma non sono fondamentali da catturare. Possono diminuire il livello del nodo di 2, ma anche aumentarlo! Inoltre, rivelano la presenza di Archivi Dati nascosti.

Tenete bene a mente che prima di iniziare ad hackerare un terminale, che avrete una sola possibilità. Se verrete rilevati e non terminerete la violazione prima della fine del countdown, il terminale diventerà permanentemente inaccessibile. Per cui, se pensate di non farcela, uscite dal pannello prima della fine del countdown. Avrete altri tentativi così a disposizione.

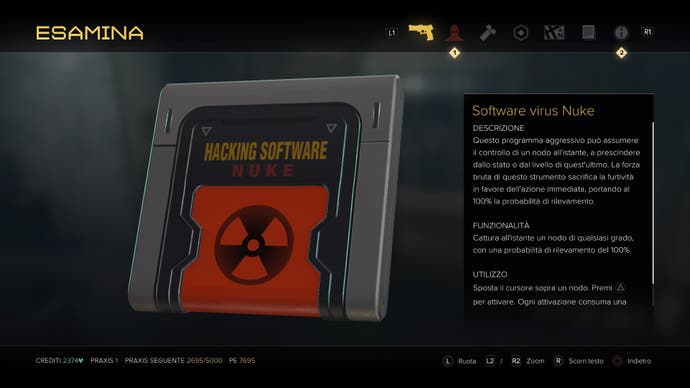

Esistono vari software che permettono di agevolare la violazione, che analizziamo qui di seguito:

- SOFTWARE VIRUS NUKE: Permette di assumere all'istante il controllo di un nodo, a prescindere dallo stato o dal livello di quest'ultimo. Cattura all'istante un nodo di qualsiasi grado, aumentando però la probabilità di rilevamento del 100%. Ogni attivazione consuma una copia del software.

- SOFTWARE DI RIVELAZIONE: Individua e annulla i sistemi di protezione che producono la "nebbia" nei sistemi, rendendo visibile con nitidezza l'intera rete. Per utilizzarlo premete giù nel D-Pad. Ogni attivazione consuma una copia del software.

- SOFTWARE DI SCANSIONE DATI: Analizza furtivamente i registri di acceso al sistema, rivelando il contenuto degli archivi e la posizione dei firewall. Premere il tasto SU del D-Pad per attivarlo. Ogni attivazione consuma una copia del software.

- SOFTWARE WORM STOP: Blocca per alcuni secondi ogni tentativo di diagnostica e tracciamento della rete, fornendo all'hacker un ulteriore tempo per completare la violazione. Per attivarlo premete L3 (utilizzabile solo dopo un tracciamento). Ogni attivazione consuma una copia del software.

- SOFTWARE DI OVERCLOCK: Aumenta notevolmente la velocità delle operazioni di Cattura e Fortifica per alcuni secondi. Premere Destra sul D-Pad per attivare. Ogni attivazione consuma una copia del software.

- SOFTWARE FURTIVITÀ: Riduce allo 0% le probabilità di rilevamento presso un nodo, a prescindere dal suo grado. Bypassa anche le trappole firewall disseminate lungo i ponti che collegano i nodi. Premere Sinistra nel D-pad per attivare. Ogni attivazione consuma una copia del software.

Hacking - Alcuni consigli

FORTIFICATE CON SAGGEZZA: Fortificare un nodo già in vostro possesso fornisce degli indubbi vantaggi: rallenta il processo di tracciamento, ma solo se i nodi fortificati sono all'interno del percorso dal Centro di Diagnostica alla vostra posizione. Inoltre, il processo di fortificazione ha un discreto rischio di rilevamento, fatta eccezione per i nodi di livello 0, che hanno una percentuale di rilevamento dello 0%. Un buon consiglio generale è di fortificare il nodo di partenza.

SCEGLIETE IL SOFTWARE GIUSTO: I software di hacking sono molto utili, e dovreste usarli spesso, specialmente in reti di alto livello o molto intricate. Ognuno di essi ha la propria utilità in base alla situazione. Ad esempio l'Overclock accelera il processo di conquista, ed è particolarmente adatto a reti molto grandi. Il software Worm Stop è molto utile se capite che, una volta partito il rilevamento, non arriverete in tempo al traguardo. Potrà essere utile a regalarvi una manciata di preziosi secondi. Ma quello che amerete di più è indubbiamente il Software di Furtività, che vi permette di conquistare un nodo di qualsiasi livello senza alcun rischio di rilevamento.

UTILIZZATE LO STRUMENTO MULTIFUNZIONE: Può essere acquistato per 800 crediti dai mercanti di hacking, o assemblato nell'inventario utilizzando 120 parti di strumenti. È oro colato quando vi trovate di fronte terminali ben oltre il vostro livello, o ben sorvegliati dalle forze dell'ordine, in quanto vi permetterà di sbloccarli a distanza senza entrare nel mini-game dell'hacking ed eviterà che scattino sospetti e allarmi. Tenetene sempre un paio nell'inventario, potranno risultarvi molto utili in situazioni disperate!

.png?width=291&height=164&fit=crop&quality=80&format=jpg&auto=webp)